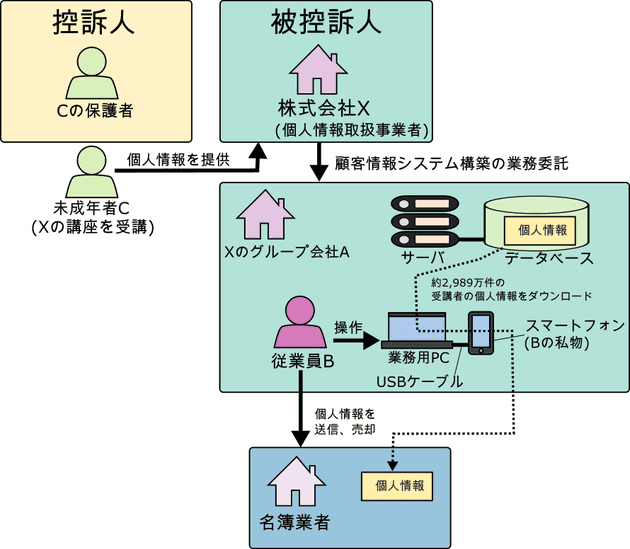

事件の概要

講座受講時に企業に提供した個人情報が、外部に流出した。講座受講者の保護者は、その企業に対して損害賠償を請求した。

根拠条文

- 民法709条:不法行為による損害賠償

- 民法719条:共同不法行為者の責任

- 民法715条:使用者等の責任

システム

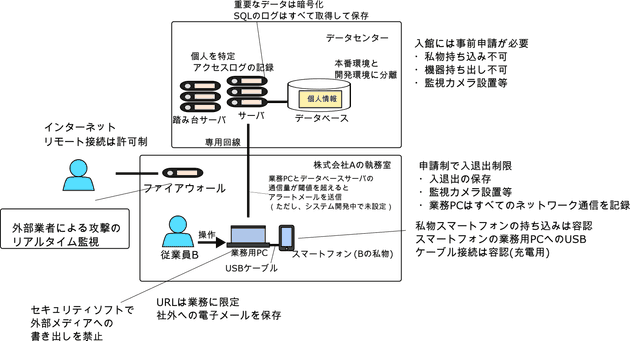

データベースからのパソコンへの個人情報の取得方法

データベースに格納されていた個人情報は、テラターム(Tera Term)と呼ばれるアプリケーション・プログラムを使ってパソコンにダウンロードされた(図3)。 テラタームは、コンピュータ機器のリモートアクセスに利用さるプログラムで、次のような機能がある。

- サーバにログインして、遠隔から各種操作を実行する機能

- サーバとPC間でファイルをやり取りする機能

データセンターからの個人情報の取得は、以下のような手順で行われたと推定される。

- 業務用PCでTera Termを起動し、踏み台サーバ(バッチサーバ)にログイン

- 踏み台サーバから、個人情報が格納されたデータベースにアクセスできるサーバ(データベース・サーバ)にログイン

- データベース・サーバからデータベースにログイン

- 必要な個人情報をデータベースから取得してファイルに格納

- 個人情報ファイルをTera Termを使って業務用PCにダウンロード

データセンターのデータベースから個人情報を取得するには、1.と2.と3.の合計3回のシステムへのログイン処理が必要になったと考えられる。本件について は、これらのログインは、第三者が不正に取得したアカウント情報によって行われたのではなく、正規のアカウント保有者によって行われた。 個人情報が格納されていたデータベースは、リレーショナルデータベース管理システム(RDBMS)であると推定される。RDBMSに格納された情報は、年齢 や性別といった条件を指定しての取得し、その結果をファイルに格納することができる。個人情報を格納したファイルは、TeraTermの機能を用いて業務 用PCにダウンロードすることができる。

私物スマートフォンへの個人情報の転送方法

本件の個人情報は、まず業務用PCダウンロードされ、次にUSB(Universal Serial Bus)ケーブルで接続されたスマートフォンに転送されて外部に流出した(図2)。一般的に、スマートフォンはUSBケーブルでPCと接続すると、USB メモリのようにPCと相互にファイルをやりとりすることができるようになる。

USB機器は、自分自身が「どのような種類の機器か」という情報を持っている。PCは、USB機器が持っている機器情報に応じた処理を行う。例えば、USB機器がキーボードであればPCはキー入力を処理し、USBメモリであればPCはファイルの入出力を処理する。

スマートフォンをUSBケーブルでPCに接続した時、そのスマートフォンは一般的にUSBメモリかカメラのような画像を扱う機器として認識される。スマート フォンがUSBメモリとしてPCに認識された場合、そのスマートフォンはMSC(Mass Storage Class)と呼ばれる種類のUSB機器に分類される。また、カメラのような画像を扱う機器としてPCに認識された場合、MTP(Media Transfer Protocol)という通信に対応したImage Classと呼ばれる種類のUSB機器に分類される。

Android スマートフォンは、2011年に公開されたAndroidバージョン3.1からMTPがサポートされた。それ以前のバージョンを搭載するAndroidス マートフォンは、MTPをサポートしていない。Androidのバージョンは、機器の設定情報から確認することができる。また、AndroidがMSCな のかMTPなのかは、専用のソフトウェアを用いてUSB機器の情報を確認すればわかる。例えば、次のAndroid2.2.1を搭載したある Androidスマートフォンは、MTPをサポートしてないのでMSCとしてPCに認識される。

Androidバージョン3.1以降のスマートフォンは、MTPに対応している。例えば、Android8.0.0を搭載したあるAndroidスマートフォンは、MTPをサポートしたImage ClassとしてPCに認識される。

===>Interface Descriptor<===

bLength: 0x09

bDescriptorType: 0x04

bInterfaceNumber: 0x00

bAlternateSetting: 0x00

bNumEndpoints: 0x02

bInterfaceClass: 0x08 ( -> This is a Mass Storage USB Device Interface Class)

bInterfaceSubClass: 0x06

bInterfaceProtocol: 0x50

iInterface: 0x00

Androidバージョン3.1以降のスマートフォンは、MTPに対応している。例えば、Android8.0.0を搭載したあるAndroidスマートフォンは、MTPをサポートしたImage ClassとしてPCに認識される。

===>Interface Descriptor<===

bLength: 0x09

bDescriptorType: 0x04

bInterfaceNumber: 0x00

bAlternateSetting: 0x00

bNumEndpoints: 0x03

bInterfaceClass: 0x06 ( -> This is an Image USB Device Interface Class)

bInterfaceSubClass: 0x01

bInterfaceProtocol: 0x01

iInterface: 0x07

English (United States) "MTP"

考察

私物スマートフォンの持ち込み

本件は、MTP対応スマートフォンへのPCからのファイルの書き出しが技術的に禁止されていなかったことが、争点の一つとなった。しかし、仮にMTP対応の スマートフォンへのファイルの書き出しが技術的に禁止されていたとしても、業務用PCの画面にデータベースからダウンロードした個人情報を表示させ、その 画面をスマートフォンのカメラで撮影すれば、個人情報を画像としてスマートフォンに格納することができた。この方法であれば、業務用PCにUSBケーブル を接続する必要もない。MTP対応スマートフォンへのファイルの書き出しが禁止されていたとしても、私物スマートフォンの持ち込みが禁止されていなかった ならば、別の方法によって 個人情報が外部に持ち出された可能も考えられる。

担当者による故意の漏えい

本件の個人情報の外部への漏えいは、個人情報にアクセスするために必要な権限を与えられていた担当者によって行われた。第三者が不正に入手したアカウントやパスワード情報を用いて個人情報の窃取を行った訳ではない。

データセンターと執務室が専用回線で接続されたいたのであれば、データセンターと執務室は同じレベルの安全管理措置が必要であったと考えられる。データセン ターでは行われており、執務室では行われていなかった次の安全管理措置を実施していれば、情報漏えいの可能性が低減していた可能性がある。

- 私物の持ち込み禁止

- 執務室内への監視カメラの設置

また、検討されていながら有効化されていなかった次の措置が実施されていたば、情報漏えいの可能性は低減していた可能性がある。

- PCとサーバとの通信量が一定の閾値を超えた場合にメールアラート送信

その他、2人で開発を行うペアプログラミングの導入などが、情報漏えいの可能性の低減方法として考えられる。

参考リンク

判例

| 裁判所ウェブサイト | https://www.courts.go.jp/app/hanrei_jp/detail4?id=89108 |

| https://www.courts.go.jp/app/hanrei_jp/detail4?id=88874 | |

| https://www.courts.go.jp/app/hanrei_jp/detail4?id=88719 |

関連する法律、ガイドライン、仕様等

| 個人情報の保護に関する法律(個人情報保護法) | https://elaws.e-gov.go.jp/search/elawsSearch/elaws_search/lsg0500/detail?lawId=415AC0000000057 |

| 情報システム安全対策基準(通商産業省告示) | https://www.meti.go.jp/policy/netsecurity/docs/regulations/esecu03j.pdf |

| JISQ15001:2006 | https://www.meti.go.jp/policy/it_policy/privacy/jis_shian.pdf |

| 個人情報の保護に関する法律についての経済産業分野を対象とするガイドライン(平成21年) | https://www.meti.go.jp/policy/it_policy/privacy/kaisei-guideline.pdf |

| IPA 組織における内部不正防止ガイドライン | https://www.ipa.go.jp/files/000057060.pdf |

| データセンターセキュリティガイドブック 2017年版 日本データセンター協会 | https://www.jdcc.or.jp/pdf/DCSGB201710.pdf |

| Android 3.1 Platform, New SDK tools | http://android-developers.blogspot.com/2011/05/android-31-platform-new-sdk-tools.html |